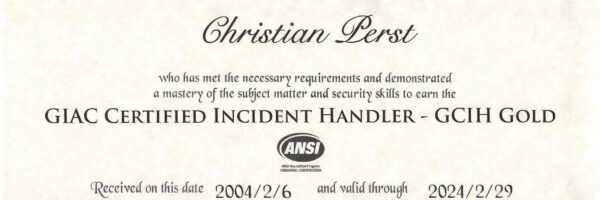

Christian Perst – erneute ausgezeichnete Zertifizierung für GCIH Gold, Hacker Tools, Techniques, Exploits and Incident Handling

Wir gratulieren Christian Perst zu seinem erneuten guten Abschluss der Zertifizierung (wiederkehrend alle vier Jahre) für den Bereich GCIH (GIAC Certified Incident Handling). Dieser Kurs wird vom SANS-Institut aus USA abgehalten und behandelt die Themenpalette Hacker-Techniken, wie man darauf reagiert und wie die Abwehr aussehen kann. Beschreibung der Inhalte: Security-Incident-Handling und die Recherche von Computer-Kriminalität Die Stufen eines Angriffs: Erkundung, […]